-

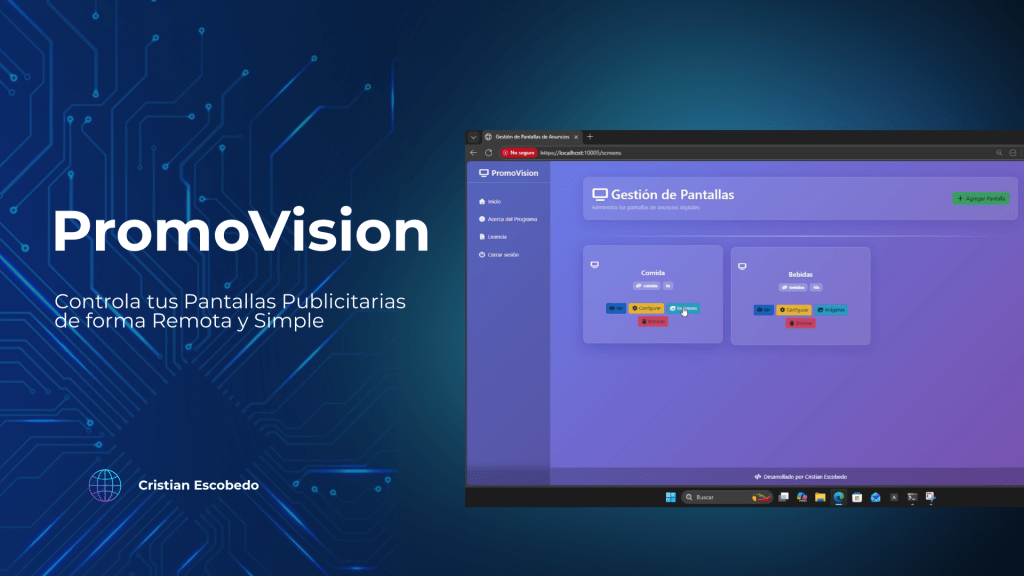

PromoVision: la forma más simple de gestionar publicidad en pantallas sin USB ni complicaciones

En muchos negocios, las pantallas están subutilizadas: muestran siempre lo mismo, están apagadas o dependen de memorias USB que hay que cambiar manualmente. Esto no solo quita tiempo, también limita la capacidad de reaccionar rápido ante nuevas ofertas o promociones. PromoVision nace para resolver exactamente ese problema. ¿Qué es PromoVision?…

-

¿Como buscar Software para Linux?

Cuando se trata de buscar software en Linux, existen numerosas alternativas disponibles para satisfacer tus necesidades. En esta publicación, te presento siete recursos que te ayudarán a encontrar nuevas aplicaciones y expandir tus opciones en el mundo de Linux. Estos siete recursos te brindarán una amplia gama de opciones para…

-

Cómo obtener el ID de un chat de Telegram para un bot usando @getidsbot

Introducción Cuando estás desarrollando un bot de Telegram, a menudo necesitarás obtener el ID de un chat para realizar acciones específicas o enviar mensajes a un chat en particular. Afortunadamente, hay una forma sencilla de obtener el ID de cualquier chat utilizando el bot @getidsbot de Telegram. En este tutorial,…

-

Guía para trabajar con grupos de paquetes en Fedora con DNF

Introducción En Fedora, DNF es el sistema de gestión de paquetes predeterminado y ofrece una manera fácil y eficiente de instalar y administrar paquetes en un sistema Linux. Una de las características clave de DNF son los grupos de paquetes, que son conjuntos predefinidos de paquetes relacionados que se pueden…

-

Cómo crear un bot en Telegram

Introducción Telegram es una aplicación de mensajería con la opción de crear bots. Los bots son asistentes virtuales que realizan tareas automáticas. Puedes usar un bot para recibir noticias, obtener el clima, reproducir música o administrar un grupo. Los bots de Telegram te ayudan a simplificar tareas y mejorar la…

-

Cómo reinstalar el controlador Broadcom en Fedora con kmod-wl

Introducción Si estás teniendo problemas con tu conexión Wi-Fi en Fedora y tienes una tarjeta de red Broadcom, es posible que necesites reinstalar el controlador para solucionar el problema. Aquí te muestro cómo hacerlo utilizando kmod-wl, un paquete que proporciona los controladores de la tarjeta inalámbrica de Broadcom para el…

-

Crear un servidor web como servicio oculto Tor en Fedora Server 38

Introducción El proyecto Tor nos ofrece la posibilidad de crear servicios ocultos para aumentar la seguridad y privacidad en nuestras comunicaciones, ocultando nuestra ubicación, aprovechando este beneficio, podemos crear un servidor web como servicio oculto accesible solo desde la red Tor usando como sistema operativo Fedora Server 38. Paso 1:…

-

Servicios ocultos en Linux con Tor: una solución flexible para ejecutar servicios internos o en redes privadas

¿Estás buscando una solución flexible para ejecutar servicios internos o en redes privadas? Un servicio oculto en Linux con Tor puede ser la respuesta. Los servicios ocultos de Tor son aquellos que se ejecutan en segundo plano y solo pueden ser accedidos a través de una dirección .onion única. Esto…

-

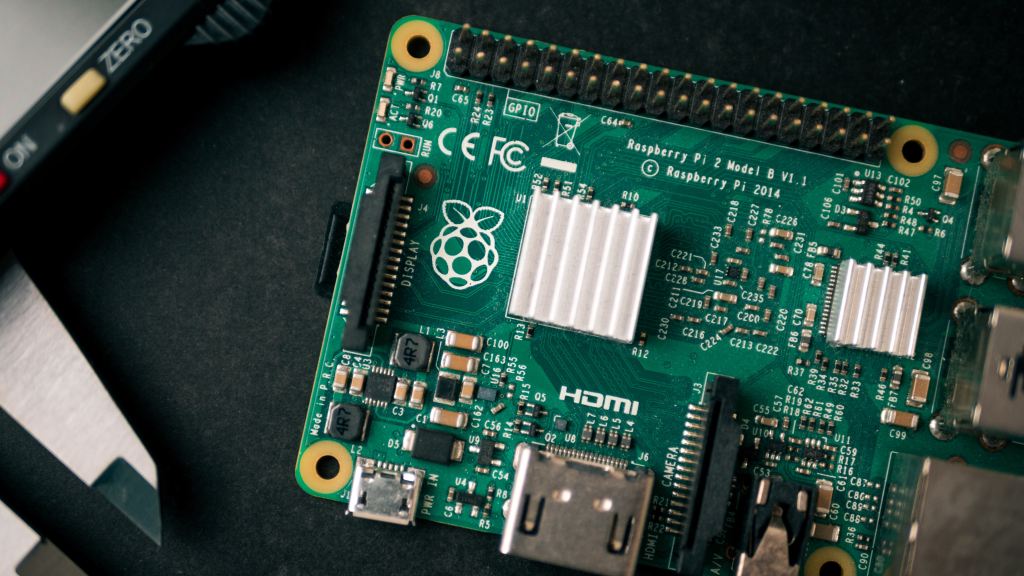

Cómo instalar Java 17 con SDKMAN en la Raspberry Pi

Introducción La Raspberry Pi es una plataforma popular para el desarrollo de proyectos de software. Si deseas utilizar Java en tus proyectos, puedes instalar Java 17 en la Raspberry Pi utilizando SDKMAN. SDKMAN es una herramienta de gestión de versiones de software que te permite instalar y gestionar diferentes versiones…

-

Retomo el blog: Tecnología, programación y Linux

¡Hola a todos los lectores de mi blog! Quiero hacerles saber que he decidido retomar mi actividad en este espacio después de un tiempo sin publicar. La verdad es que extrañaba mucho escribir y compartir mis conocimientos sobre tecnología, programación, Linux y mis experiencias. Sé que me he tomado un…

-

Crear un Hotspot en la Raspberry Pi con Nmcli

Introducción Crear un Wi-Fi hotspot en la Raspberry Pi puede ser una forma muy útil de compartir su conexión a Internet con otros dispositivos. En esta guía, aprenderás cómo crear un hotspot usando el comando nmcli en la terminal de Raspberry Pi. Requisitos Antes de empezar, necesitarás: Paso 1: Verificar…

-

Usar el servicio DNS dinámico de nsupdate.info en tu Raspberry Pi

Una de las tantas ventajas que tiene Raspberry Pi son los múltiples servicios que puedes generar y mantenerlo sin un consumo excesivo de energía, una alternativa barata como servidor personal, si consideras fundamental aprovechar la disponibilidad de tu propio servidor usándolo desde Internet, para eso puedes usar el servicio DNS…

-

K’aal un virus molesto para GNU/Linux

Es un virus molesto para linux, la intención es que cuando inicie sesión la «victima» en su cuenta, lo que hará K’aal es iniciar abarcando toda la pantalla del monitor y deshabilitando algunas funciones del teclado, tratando de espantar a la victima con una barra de progreso que dará un…

-

PolicyKit Phishing para capturar la contraseña root de un sistema GNU/Linux

Es una herramienta de phishing para pruebas de seguridad creada con el simple propósito de capturar la contraseña root haciéndose pasar por «una actualización que requiere el sistema», puede ser útil después de una Post-explotación para la escala de privilegios del sistema. Requisitos Para la construcción del proyecto ocuparías los…

-

Suscribirse

Suscrito

¿Ya tienes una cuenta de WordPress.com? Inicia sesión.